WordPressを入れたら真っ先にやらないといけないセキュリティ対策と不正アクセスの現状・辞書攻撃(事例あり)

公開日:

最終更新日:2024/02/21

ワードプレスをプラットフォームにホームページを作成された方も多くいると思います。

WordPressは世界的に多く使われているCMSです。

ここで恐ろしい画像をお見せします。

2024年2月21日 午後12:37~12:42までのたった5分間の不正アクセス「辞書攻撃」や「ブルートフォースアタック」の記録です。

たった5分間で367回の不正アクセスがあったことがわかります。

これはたまたまこの記事を書くにあたってスクリーンショットを撮った際のもので、この前もこの後もこのペースでずっと辞書攻撃が続いています。

5分で367回なので1時間、1日にしたらすさまじい数になります。

これは特殊なケースかと思われるかもしれませんが、たくさんのクライアントのワードプレスを管理してみていますが、どのサイトも多かれ少なかれ同じような攻撃を受けていますので、皆さんのサイトも知らないだけで攻撃を受けている可能性が高いです。

このページでは、WEBに詳しくない人でも出来るワードプレスのセキュリティ対策をお伝えします。

※WEBに詳しくない人ではわからないhtaccessなどの設定はここでは省きます。

Contents

実際のたった5分間の不正アクセスのログ画像

↓クリックで大きく開きます。時間軸を見てみてください。秒単位で何度も不正アクセスが行われていることがわかります。これは全部不正アクセス「辞書攻撃」「ブルートフォースアタック」を受けている状態です。

不正アクセスの実態

弊社が見ている限りほとんどのサイトで同様の攻撃を受けています。

ホームページを運営する以上できるだけたくさんの人に見てもらってアピールしたいはずです。

それがここまでくると不正アクセスのサイトを見ると、逆に不正アクセスの攻撃を受けていないってどれだけ目立っていないサイトなんだ、もうちょっと頑張りましょうよ。とすら思えてくるくらいです。

無いに越したことはありませんが、不正アクセスはあって当たり前と思っておきましょう。

不正アクセスがあるとどうなるの?

不正アクセスがあるだけでは直ちに何かが起こるわけではありませんが、これが突破されるとWPのPHPファイルにコードを埋め込まれ、サイトが改ざんされます。

例えば、ロシア語のバイアグラの販売サイト(のようなページ)に改ざんされ、さらにそのページにもウイルスが仕込まれていて見た人がウイルスに感染する というようなものもありました。

あなたのサイトが壊され、わけのわからないサイトに改ざんされ、さらにウイルスをまき散らす。そのうえGoogleに危険なサイトだと認識される。

最悪ですね。

さらに、私もなんども挑んだことがありますが、一度改ざんされると膨大なワードプレスのファイルの膨大な文字列の中にたった3文字程度のコードが埋め込まれていたりするので、これを全て見つけて駆逐するのはほぼ不可能です。

もうサイトを捨てて作り直すしかありません。

きちんとバックアップを取っていなかったら… それまで更新して積み上げてきたブログ記事なども全て無くなってしまう恐れもあります。

不正アクセス事例の詳細

今回のログの記録では

- 時間:2024年2月21日12:37~12:42までの5分間(この前も後もおなじようなペースで続きます。)

- IPアドレス:43.207.71.113(アメリカ)

- タイプ:ログインページ、XML

- 狙われたユーザー名:345kesngf68

- 結果:失敗、またはロック

- 不正アクセス数:367回/5分

何度も言いますがたった5分でこれです。これが毎日ずっと続いています。

不正アクセスの方法

ブルートフォースアタック

総当たり攻撃ともいわれます。例えば0000から9999までひたすらオートマチックに試していく攻撃です。時間の問題で突破されます。

辞書攻撃

予測されるパスワード文字列をコンピューターがランダムに作成し、次々と試していく攻撃です。

上記画像でわかるように、このワードプレスのユーザー「345kesngf68」を使ってコンピューターが予測されるパスワードをオートマチックに何度も入れて突破しようとしていることがわかります。

わかりやすく言うと、ワードプレスのログイン画面からユーザー名やパスワードをコンピューターがオートマチックにランダムにトライしていつか突破される。

というものです。

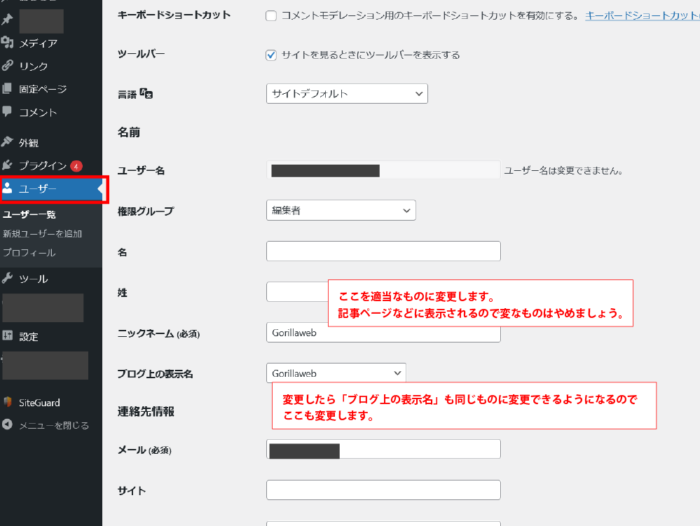

対策①ユーザー名を隠す

ニックネームを設定する

「ユーザー」→から該当するユーザーをクリックし、ユーザー編集画面に入ります。ページ中ほぼに「ニックネーム」という項目があり、ここがデフォルトだとユーザー名そのままになっているので、これを「管理者」や「社名」など適当なものに変更します。

日本語でもOKです。

ただ、ニックネームに変更してもほぼ意味ないくらいに簡単に見破られるのであくまで最低限とりあえずやっておくくらいのもので過信してはいけません。

ユーザー名をわからなくする

ニックネームを設定したくらいでは簡単にユーザー名がわかってしまいます。

辞書攻撃では「ユーザー名」と「パスワード」を予測して攻撃してきますので、ユーザー名がわかってしまうとあとはパスワードだけ突破すれば良いことになります。

そこで、トラップを仕掛け実際のユーザー名とは違うユーザー名を設定します。

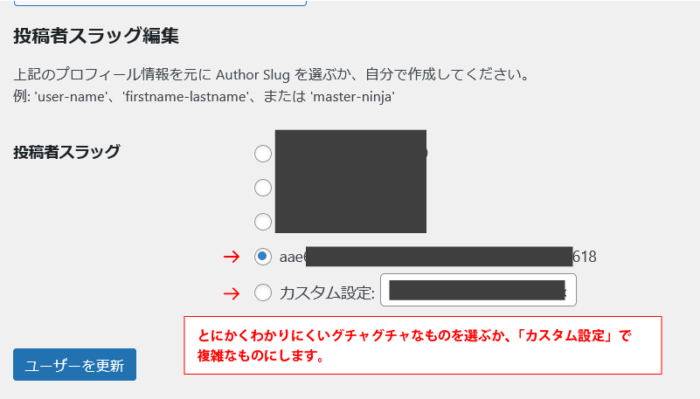

Edit Author Slugを使う

Edit Author Slugというプラグインをインストールします。

「プラグイン」→「新規プラグインを追加」→「今すぐインストール」→「有効化」でOKです。

Edit Author Slugをインストールしたら再度ユーザー編集画面に移動します。

一番下に「投稿者スラッグ編集」という項目があるため、ここで複雑なものを選択するか「カスタム設定」に適当な複雑な文字列を入れます。

絶対にサイト名や会社名などわかりやすい文字列は使わないようにしてください。

これでユーザー名を隠すことができました。

対策②セキュリティプラグイン「SiteGuard WP Plugin」をインストールする

WPのセキュリティプラグインはいろいろとありますが、ここではSiteGuard WP Pluginをご紹介します。

SiteGuard WP PluginはEGセキュアソリューションさんのプラグインです。何と言っても国産であることと名だたる企業、団体のセキュリティを担当している企業さんのプラグインなので信頼度も高いです。

代表のさんはあらゆるセキュリティ企業の代表や役員を務めている方で、どうでも良いですがアナウンサーの夏目三久さんもが代表取締役を務めるイーガーディアンの創業一族です。

SiteGuard WP Pluginの使い方

SiteGuard WP Pluginのインストール方法自体は特別むつかしいことはありません。プラグインからインストールして有効化すればOKです。

インストールが完了すると、サイドバーの下部に以下のような項目が追加されます。これをクリックします。

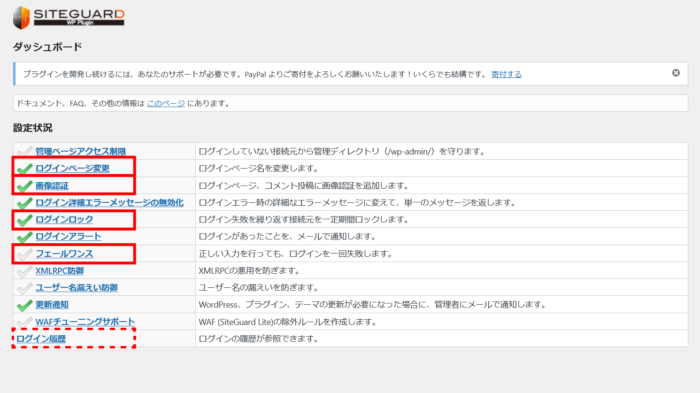

SiteGuardのページで以下の項目を有効化します。

セキュリティを高めるには全てやっておきたいところではありますが、中にはこれを設定したことで他のプラグインが動かなくなるなどもあるので、とりあえずは赤枠のものは有効化します。

- ログインページ変更

WPのデフォルトのログインページURLを変更しますが、これは簡単にわかってしまうので過信せずとりあえずやるだけやっておきます。 - 画像認証

「ひらがな」などの認証画像があるので海外からの不正アクセスには効果的です。 - ログインロック

同一IPから30秒のうちに3回失敗したら5分ロックする などの設定ができます。

厳しめにしておくことを推奨しますが、万一自分が間違えてしまった場合自分もロックされます。 - フェールワンス

ログイン情報が正しくてもとりあえず一回失敗するというものです。説明してもいざとなると困惑する人も多いので、これは有効化してもしなくても良いかなといったところです。

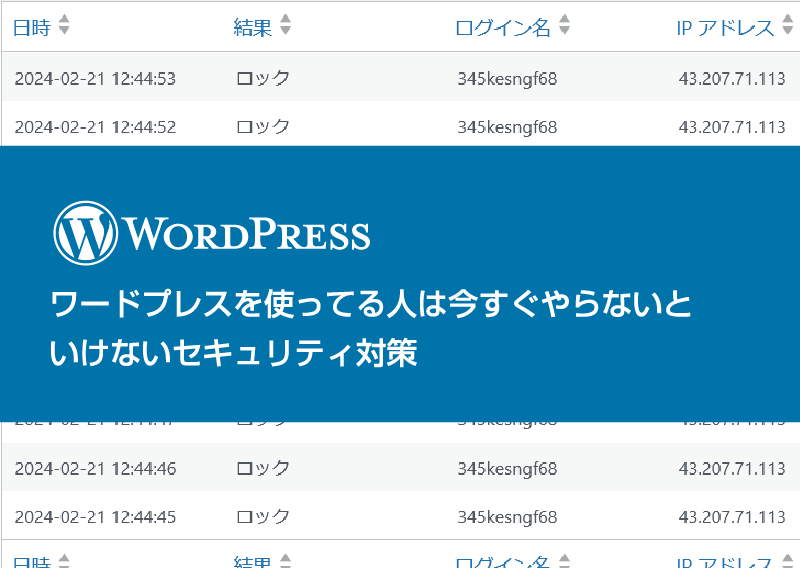

ログイン履歴をチェック

現状どれだけ不正アクセスがあるかを把握するためとても重要です。

「SiteGuard」→「ログイン履歴」で確認できます。

SiteGuardログイン履歴で主に見る項目は以下の4つ

- 日時

どれくらいの頻度で不正アクセスが行われているのかがわかります。これが週に2件など少ない場合は緊急度はそれほど高くありませんが、不正アクセス元にサイトが知られていることは間違いないので、どこかのタイミングで一気に増える可能性があります。 - 結果

結果の中で「ロック」や「失敗」が多くなりますが、そのかなで「成功」となっているところは要注意です。「成功」しているログインのIPアドレスをチェックして、そのIPアドレスが自分の把握しているものかどうかを確認します。

自分のIPの確認

https://www.cman.jp/network/support/go_access.cgi にアクセスすると今使っているパソコンのIPアドレスがわかります。 - ログイン名

ログイン名を見ていきます。上の画像ではほとんどが「345kesngf68」となっていますが、これは上記「Edit Author Slug」で設定したオトリのユーザー名なので特に気にしません。

ここに実際に使っているユーザー名がある場合それが自分のログインであれば問題ありませんが、不正アクセスで実際に存在するユーザー名が使われている場合は要注意です。

ただしいログインユーザー名は既に知られてしまっているので、すぐに新しいユーザーを作成し、知られてしまっているユーザーは削除するようにしましょう。 - IPアドレス

どこからのアクセスなのかを把握します。

https://www.cman.jp/network/support/ip.html からIPアドレスを調べるとおよそどの地域からのアクセスかわかります。

不正アクセスの場合はほとんどが海外からなのですぐにわかりますが、日本のIPからのアクセスの場合は把握できているアクセスなのか、そうでないならば何なのか時間やログイン名から調べていくことをお勧めします。

リモートワークでスタッフが外部から更新作業を行うといった場合など。

いかがでしたでしょうか?とんでもない数の攻撃を受けていることがお分かりいただけたかと思います。

ここで紹介したセキュリティの方法は、WEBの専門家じゃなくてもワードプレスを運用できる人であればだれでもできるセキュリティの方法ですので、自分は関係ないと思わず必ず行ってください。

決して対岸の火事ではありません。

外部の制作会社に保守管理を任せている方は制作会社さんにセキュリティ対策について聞いてみることをお勧めします。

Categorised in: WordPress, ゴリラウェブ・ナレッジ